威胁驱动的网络安全方法论在软件开发中的实践与价值

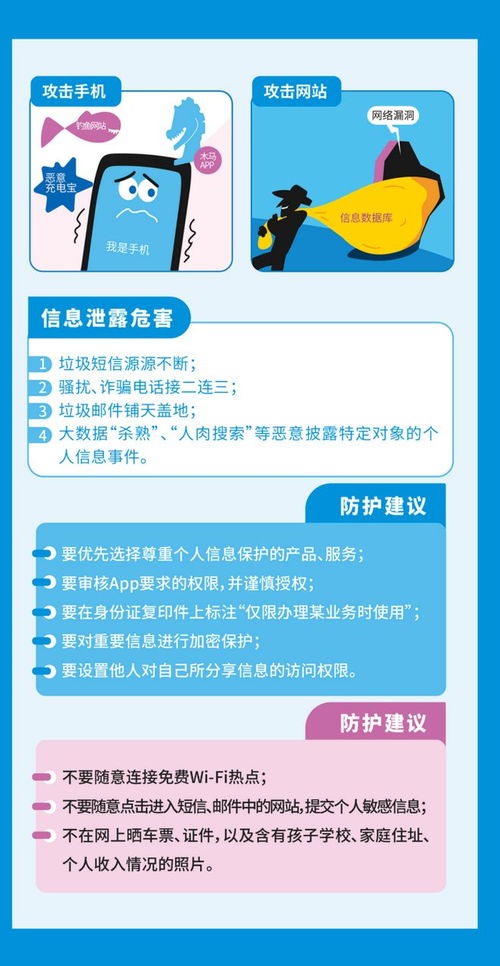

在日益严峻的网络安全态势下,传统的被动防御策略已显疲态,以威胁为核心的主动防御思想正成为网络与信息安全软件开发的新范式。威胁驱动的网络安全方法论,强调从潜在攻击者的视角出发,在软件开发的整个生命周期中,系统性地识别、分析、预防和响应安全威胁,从而构建更具韧性的安全防护体系。

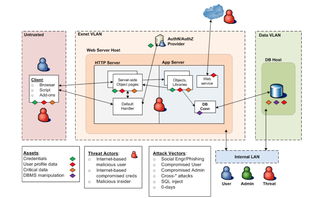

核心在于将安全左移。传统开发流程中,安全测试往往在开发后期甚至部署后才进行,如同在完工的大厦中查补漏洞,成本高昂且效果有限。威胁驱动的方法论则要求在需求分析、架构设计、编码、测试、部署、运维的每一个环节,都预先思考并应对可能面临的威胁。例如,在需求阶段,通过威胁建模(如STRIDE模型)识别系统可能遭受的欺骗、篡改、否认、信息泄露、拒绝服务、权限提升等威胁场景,并将相应的安全需求明确纳入产品规格书。

在架构与设计层面,该方法论引导开发者采用“最小权限”、“纵深防御”、“零信任”等安全设计原则来构建架构。比如,在设计微服务间的通信时,不仅要考虑功能实现,更要基于威胁分析,强制实施双向认证、传输加密和细粒度的访问控制,以抵御中间人攻击或未授权访问。安全架构的设计决策直接源于对具体威胁的推演和缓解措施的制定。

编码实现阶段,威胁情报成为关键输入。开发团队不应仅依赖静态代码扫描工具发现已知漏洞,而应主动关注与自身技术栈、业务领域相关的实时威胁情报。这些情报能指导编写更安全的代码逻辑,例如,当情报显示某种新型的输入验证绕过攻击正在流行时,开发者可以立即审视并加固所有相关的数据入口点,采用白名单验证等更严格的策略。安全编码规范与培训内容,也应随着威胁态势的变化而动态更新。

测试环节,威胁驱动的方法催生了更具攻击性的安全测试。除了常规的漏洞扫描,更强调模拟真实攻击者(红队)的渗透测试和攻击模拟。测试用例直接来源于威胁建模中识别的攻击路径和场景,确保测试能够验证针对这些具体威胁的防御措施是否有效。自动化安全测试(如DAST、IAST)的规则库也需要与最新的威胁情报保持同步。

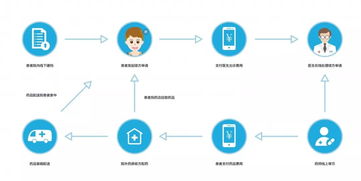

在部署与运维阶段,该方法论并未止步。持续监控和威胁狩猎成为常态。通过部署安全信息和事件管理(SIEM)、端点检测与响应(EDR)等工具,持续收集日志和网络流量数据,并基于威胁模型中的假设和已知的攻击者行为模式(如MITRE ATT&CK框架)进行主动分析,以期在攻击者达成目标前发现其蛛丝马迹,实现快速响应和遏制。

威胁驱动的网络安全方法论为网络与信息安全软件开发提供了一条从被动应对到主动规划的清晰路径。它将安全从一个孤立的技术点或后期检查项,转变为一个贯穿始终、动态演进的持续过程。通过将安全思维与开发流程深度融合,基于对威胁的深刻理解来驱动每一个技术决策,我们才能构建出真正能够抵御现实世界复杂攻击的、值得信赖的软件系统。这不仅降低了安全风险与事件处置成本,更在数字化时代奠定了业务持续发展的坚实安全基石。

如若转载,请注明出处:http://www.czaxlo.com/product/47.html

更新时间:2026-02-24 07:51:29